Bilişim sektöründe olupta Akamai firmasını duymayan yoktur. Konumuza başlamadan önce hem genel kültürümüzü hem de bilgimizi tazelemek adına Akamai firması internetin hızlı ve efektif kullanımını sağlamaya çalışan şirketlerden birisi olduğunu ayrıca bir çok ulusta faliyetlerini sürdürdüğünü paylaşmamız faydalı olacak.

Günümüzde Facebook gibi büyük bir kuruluşunda içerik teslim hizmetini sunan Akamai firmasında görevli güvenlik uzmanı Stephane Chazelas ciddi oranda etki yaratabileceğini düşündüğü Linux açığını tespit ettiğini duyurdu. Duyurusunu yapmış olduğu Shellshock denilen bu açık Linux ve OSX platformlarında etkili olabilmekte ve bu platformlarda “bash shell” adı verilen komut dizilerinin çalışmasına ortam hazırlayabilmektedir.

Şimdi Shellshock için detaylı bir bilgi paylaşalım.

Shellshock kullanıcı komutlarının yazılmasına ve uygulanmasına olanak sağlayan ve temal bir bilgisayar programı olan “bash” yapısındaki 25 yılın aşmış artık yaşlanmaya yüz tutmuş bir hatadır.

Üst düzey yapılar tarafından Shellshock, geniş çapta etkiler yaratabilecek taze bir güvenlik açığıdır ve bu güvenlik açığı günümüzde sosyal ve iş hayatımızın içinde bulunan bir çok çihazı etkileyebileceği bilgisi paylaşılmıştır.

Konuya sektör bazlı bir yaklaşımda bulunduğumuzdan dolayı öncelikle sunucularımızda bu tarz bir açığın olup olmadığını kontrol etmemiz oldukça faydalı olacak.

– Sunucumuza SSH üzerinden bağlanalım ve aşağıdaki komutu çalıştıralım.

| env x='() { :;}; echo Sunucunuzda’ bash -c “echo Açık var” |

Eğer bu güvenlik açığı sunucunuzda mevcutsa ekran çıktısı aşağıdaki gibi olacaktır.

Sunucunuzda Açık var

Sunucunuzda güvenlik açığı yoksa, ekran çıktısı aşağıdaki gibi olacaktır.

| bash: warning: x: ignoring function definition attempt |

| bash: error importing function definition for `x’ |

Açığı var

Bu denli zarar verebilecek bir açık varsa neler yapılması gerekir. Örneğimize en çok kullanmış olduğum işletim sistemi olan Centos ile başlayalım ve diğer yapılar hakkında da bilgi verelim.

( ÖNEMLİ !!! – Aşağıda bilginize sunulan işlem adımları sadece linux bilgisi iyi olan kullanılar tarafından gerçekleştirilmelidir.

Öncelikle ” yum update bash ” komutunu kullanarak sunucunu yapınızda güncelleme gerçekleştirebilrisiniz. Veya da alternatif olarak ;

– cat /etc/redhat-release komutuyla işletim sisteminizin versiyonunu öğrenebilir ve – uname -a komutu ile işletim sisteminin 32 / 64 bit kontrolünü yapıp sizin için uygun olan seçenekler üzerinden aşağıda bilgisize sunmuş olduğum paketlerin yüklemesini gerçekleştirebilirsiniz.

Centos 6 64 BIT

| rpm -Uvh [url]http://mirror.centos.org/centos-5/5.10/updates/x86_64/RPMS/bash-3.2-33.el5.1.x86_64.rpm |

Centos 5 32 BIT

| rpm -Uvh http://mirror.centos.org/centos-5/5.10/updates/i386/RPMS/bash-3.2-33.el5.1.i386.rpm |

Centos 5 64 BIT

| rpm -Uvh [url]http://mirror.centos.org/centos-5/5.10/updates/x86_64/RPMS/bash-3.2-33.el5.1.x86_64.rpm |

Cloud Linux işletim sistemi için;

| yum clean all yum update bash |

Debian işletim sistemi için;

| apt-get update apt-get install –only-upgrade bash |

Ubuntu işletim sistemi için;

| sudo apt-get update && sudo apt-get install bash |

Faydalı olması dileğiyle.

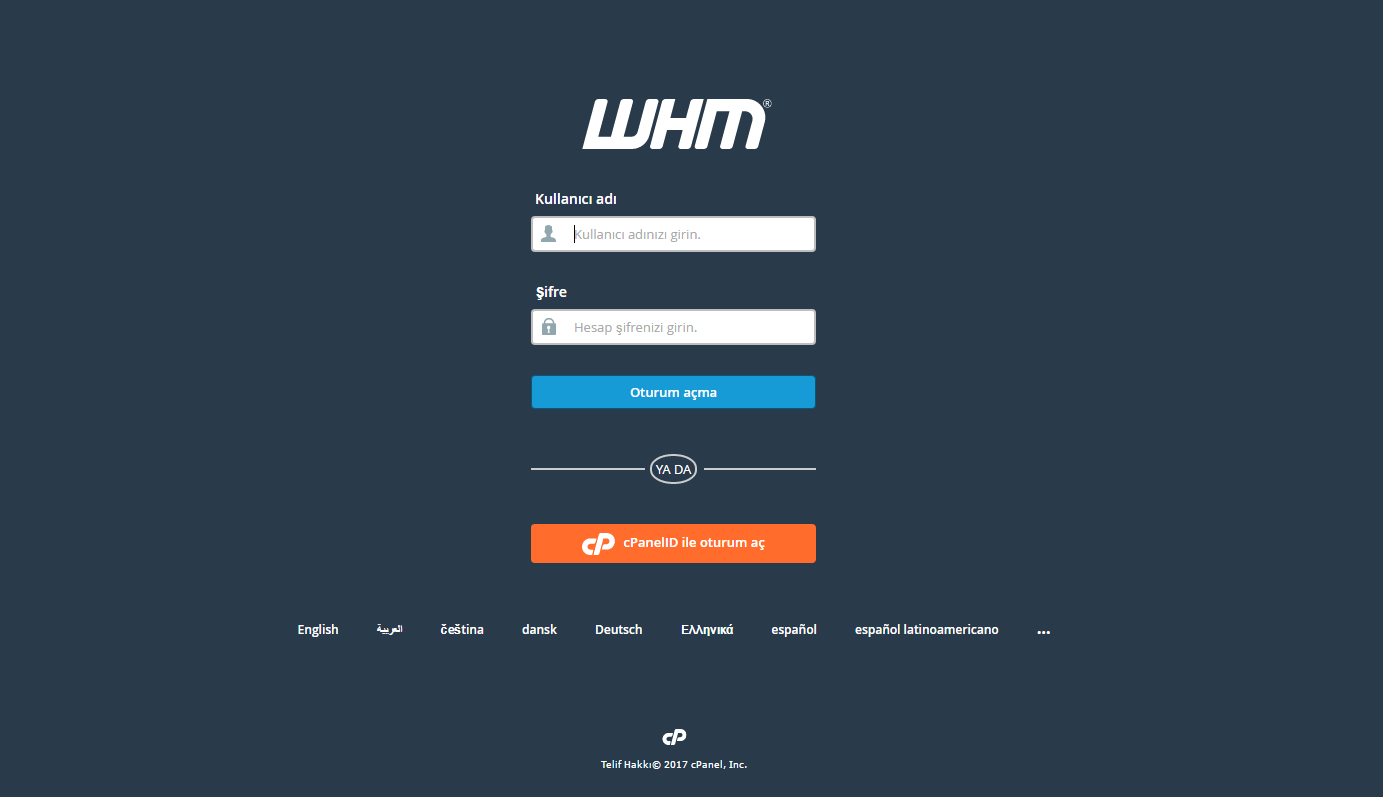

İstatistiklere göre; crack yazılım, ters proxy, lisanssız yazılım kullanan web siteleri, diğer web sitelerine kıyasla daha fazla risk altındadır. Ayrıca lisanssız panel kullanımı hukuki sonuçlar doğurur. Verilerinizi güvenle korumak için orijinal lisanslı yazılım kullanın ve hizmet aldığınız firmadan orijinal lisans kullandıklarına dair mutlaka kanıtlar isteyin.