Günümüzün en büyük problemlerinden biri trojen ve malware saldırılarıdır. Bu yazımızda CentOS üzerinde ClamAV kurulumu gerçekleştirerek nasıl güvenlik önlemleri alabileceğimizi ve nasıl virüs taramasında bulunabileceğimizi anlatacağız. Ayrıca makale sonunda günlük tarama işlemini nasıl şekillendirebileceğimize dahil detaylar paylaşacağız.

Yazımıza başlamadan önce ClamAV hakkında detay paylaşmamız oldukça faydalı olacak.

ClamAV Nedir?

ClamAV truva atları, virüsler, malware ve linux üzerinde oluşabilecek diğer zararlı tehtitlerin saptanması için tasarlanmış bir açık kaynak kodlu antivirüs motorudur. Ve deneyimlerim neticesinde tanımda bahsetmiş olduğumuz durumlara yüksek ölçeklerde çözüm oluşturabildiğine şahit oldum.

Artık kurulum adımlarına başlayabiliriz.

Not: ClamAV virüs motorunun çalışabilmesi için Centos yapısında EPEL depolama moturunun aktif olması gerekmektedir. Bu depolama motorunu aktif edebilmek için SSH arayüzünüzde ” yum install epel-release -y ” komutunu çalıştırmak yeterli olacaktır.

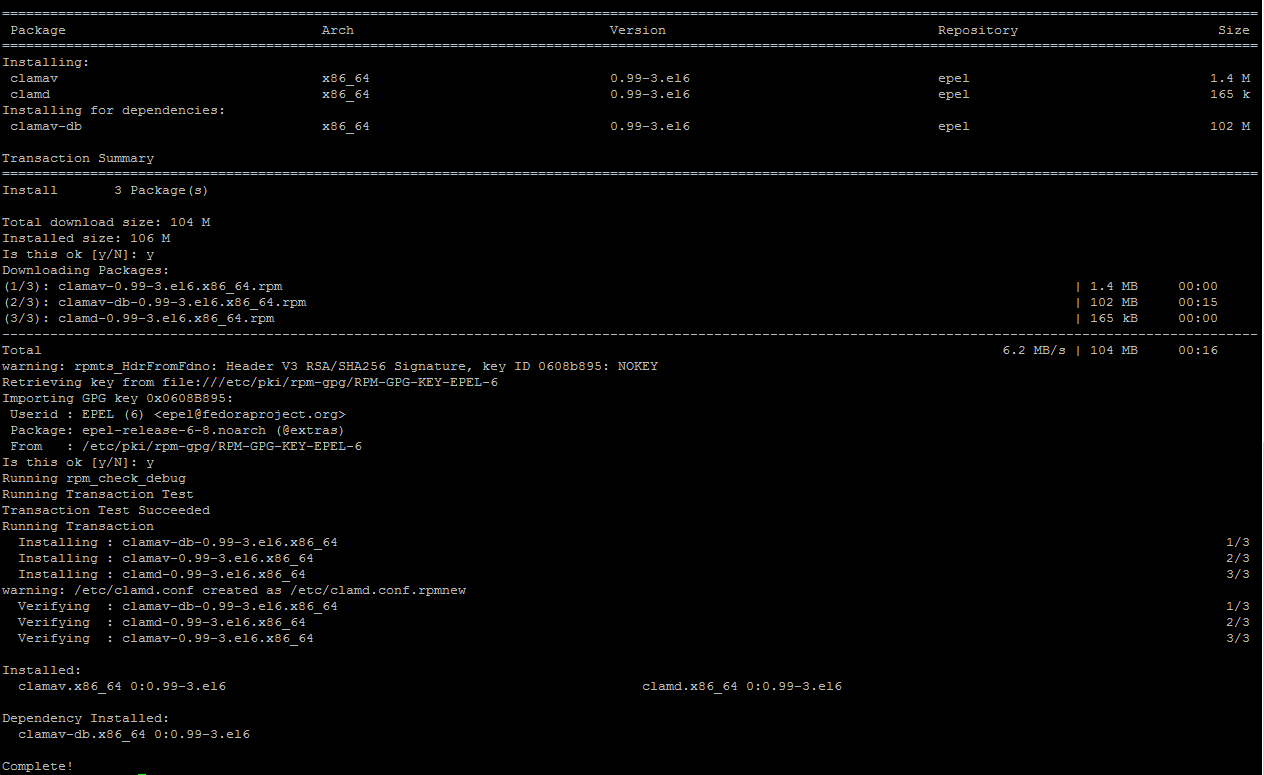

1 – Öncelikle ClamAV paketlerini sunucumuza kuruyoruz.

Komut : “” yum install clamav clamd “”

Install process başlatıldığında 2 farklı paketin kurulup kurulmayacağı konusunda ssh ekranında mesaj belirecek. Belirtilen işlem adımlarını Y komutunu girerek geçiyoruz ve ek paketlerinde kurulumunu gerçekleştiriyoruz. Kurulum sonrası ekran çıktısı aşağıdaki gibi olmalı.

2 – ClamAV virüs moturunun kurulumunu tamamladık. İkinci işlem adımı olarak ClamAV yapısına ait servisleri ayağa kaldırmamız ve otomatik başlaması için yapılandırmamız gerekiyor.

Komutlar aşağıdaki gibidir.

-1- /etc/init.d/clamd on

-2- chkfonfig clamd on

-3- /etc/init.d/clamd start

3 – ClamAV virüs motoru imzalarını güncellememiz gerekiyor. Güncelleme işlemi için aşağıda paylaşmış olduğum komutu kullanmamız yeterli olacak.

Komut : ” /usr/bin/freshclam “

Kurulum ve güncelleme adımlarını tamamladık. Artık son işlem adımımız olan günlük tarama yapısını oluşturmaya geldik.

Not: Örnek zamanlanmış görevimizde web server yapısı düşünülerek /home/ dizini hedef alınmıştır. Eğer sunucu yapısında web dosyalarını barındırmış olduğunuz path yolları değişkenlik gösteriyorsa, sunucunuzda konumlandırmış olduğunuz web dosya yoluna göre hedef path yolunu değiştirmeniz gerekmektedir.

4 – Öncelikle Cron dosyamızı oluşturmamız gerekmektedir. Nano editörünü kullanarak dosyamızı oluşturabilir ve editleyebiliriz.

Komut : ” nano /etc/cron.daily/manual_clamscan “

Cron dosyamıza girilmesi gereken değerler

#!/bin/bash

SCAN_DIR=”/home”

LOG_FILE=”/var/log/clamav/manual_clamscan.log”

/usr/bin/clamscan -i -r $SCAN_DIR >> $LOG_FILE

Cron tanımımızıda gerçekleştirdik fakat çalışabilmesi için yazma izinlerini düzenlememiz gerekiyor. ” chmod +x /etc/cron.daily/manual_clamscan ” komutunu kullanarak tanımımızı çalışır hale getirebilir ve testiniz sağlayabiliriz.

Faydalı olması dileğiyle.

Web sitenizin ve verilerinizin güvenliğini nasıl sağlıyorsunuz? Verilerinizi riske atmamak İstatistiklere göre; crack yazılım, ters proxy, lisanssız yazılım kullanan web siteleri, diğer web sitelerine kıyasla daha fazla risk altındadır. Ayrıca lisanssız panel kullanımı hukuki sonuçlar doğurur. Verilerinizi güvenle korumak için orijinal lisanslı yazılım kullanın ve hizmet aldığınız firmadan orijinal lisans kullandıklarına dair mutlaka kanıtlar isteyin.